Kangle/基本使用

设置kangle[ ]

Kangle考虑不同用户的使用习惯,具有不同的设置方式。

先介绍两种方式。

第一种:通过kangle提供web图形化管理界面进行设置。

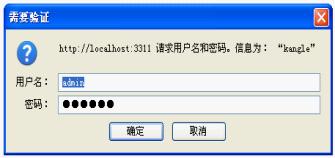

打开浏览器,在地址栏里面输入:

http://kangle服务器的IP地址或者域名:3311/

如果是本机,在地址栏输入:

http://localhost:3311/

登陆管理后台进行设置。

注:默认用户名:admin 初始密码:kangle

第二种:通过kangle的配置文件进行设置。

- 若安装kangle时,按kangle默认路径安装,三大配置文件放在:C:\Program Files\Bangteng\Kangle\etc 下。

- 若安装kangle时,更改了安装路径,则三大配置文件放在更改路径的etc目录下。

访问控制基本概念说明[ ]

kangle的访问控制非常强大、灵活,操作起来却非常简单。有iptables经验的用户更不费吹灰之力便可理解,因为kangle的访问控制非常像iptables。

访问控制分为请求控制(request access)和回应控制(response access)。请求控制在最前面,用户发送请求过来时即进行请求控制。回应控制发生在数据发送给用户之前,即进行回应控制。

每个控制(access)由一张或多张表(table)加一个默认目标组成,其中BEGIN表是系统内建表,所有控制从BEGIN开始。每张表(table)由多条规则链(chain)组成,在一张表中控制按顺序从上到下对规则链(chain)进行匹配。规则链(chain)由一个目标(action)和任意个匹配模块(acl)和任意个标记模块(mark)组成。

kangle如果发现用户的请求匹配了一个规则链(chain)中的所有匹配模块,则进入标记模块对请求做简单的处理,之后就按该条规则链指定的目标处理。

- 如果目标是“继续(continue)”,则还要进行下一条规则链处理。

- 如果目标是“默认”,则控制按默认目标处理(请求控制默认目标有拒绝和虚拟主机。回应控制默认目标有拒绝和接受)。

- 如果目标是“拒绝”,则将对用户的请求拒绝并发送错误信息给用户,之后中断连接。

- 如果目标是“虚拟主机”,则将对用户请求使用虚拟主机处理。

- 如果目标是“接受”,则将数据发送给用户。

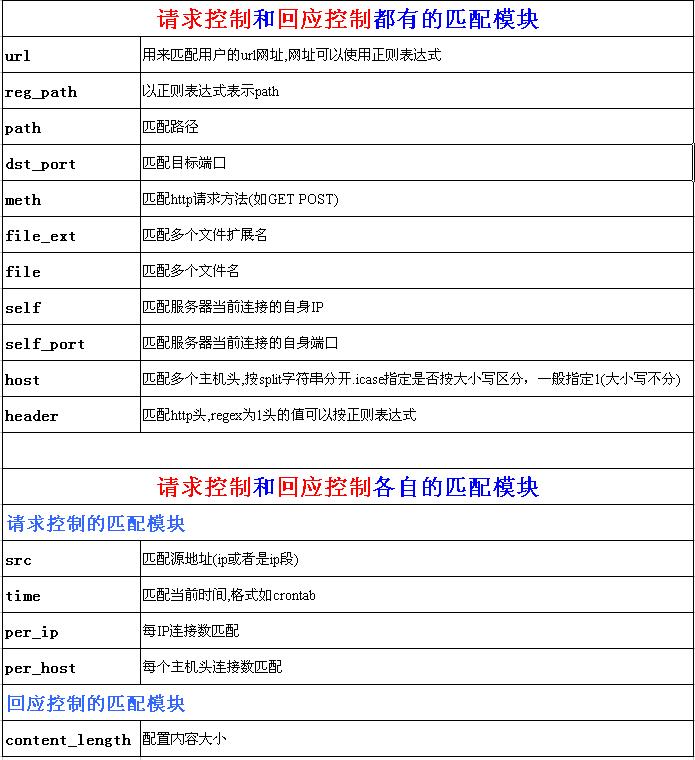

请求控制和回应控制拥有各自的匹配模块和标记模块

设置每IP连数据[ ]

在“配置 —> 资源限制” 内进行设置,如下图:

内容过滤[ ]

对于互联网信息的监控过滤不可能用人力去管理、控制,工作量太大,太费时并且不能及时发现。Kangle内容过滤功能实现人性化、自动化的管理。

如何进行过滤内容操作,举例说明(过滤灰鸽子):

先介绍两个功能模块:

- content_length

- 说明:配置内容大小

- 作用域:回应控制

- content

- 说明:支持使用正则表达式过滤内容

- 作用域:回应控制

灰鸽子病毒的运行原理简介:灰鸽子木马分两部分:客户端和服务端。黑客操纵着客户端,利用客户端配置生成一个服务端程序。服务端文件的名字默认为G_Server.exe,然后黑客通过各种渠道传播这个木马。种木马的手段有很多,比如,黑客可以将它与一张图片绑定,然后假冒成一个羞涩的MM通过QQ把木马传给你,诱骗你运行;也可以建立一个个人网页,诱骗你点击,利用IE漏洞把木马下载到你的机器上并运行;还可以将文件上传到某个软件下载站点,冒充成一个有趣的软件诱骗用户下载

由于灰鸽子病毒变种繁多,其文件名也很多变,近来发现的以(Backdoor.GPigeon.sgr)类型居多,不易对付,在被感染的系统%Windows%目录下生成三个病毒文件,分别是 G_Server.exe,G_Server.dll,G_Server_Hook.dll。

G_Server.exe运行后将自己拷贝到Windows目录下,然后再从体内释放G_Server.dll和G_Server_Hook.dll到windows目录下。G_Server.exe、G_Server.dll和G_Server_Hook.dll三个文件相互配合组成了灰鸽子服务端,有些灰鸽子会多释放出一个名为G_ServerKey.dll的文件用来记录键盘操作。

同时注意,G_Server.exe这个名称并不固定,它是可以定制的,比如当定制服务端文件名为A.exe时,生成的文件就是A.exe、A.dll和A_Hook.dll。

Windows目录下的G_Server.exe文件将自己注册成服务(9X系统写注册表启动项),每次开机都能自动运行,运行后启动G_Server.dll和G_Server_Hook.dll并自动退出。G_Server.dll文件实现后门功能,与控制端客户端进行通信;

kangle 的内容过滤功能,就是阻止灰鸽子实现后门通信。

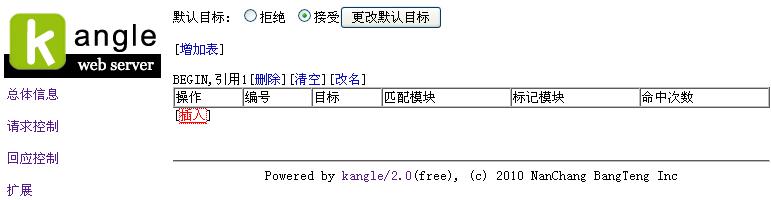

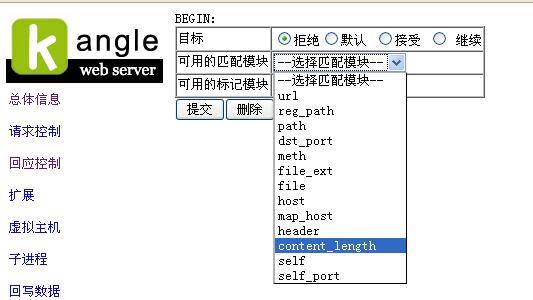

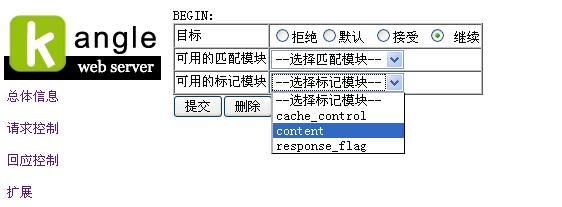

具体操作:进入管理后台回应控制,选择“ 插入 ”

点击“ 插入 ”进入,选择匹配模块中的“content_length”

选择标记模块中的 “content”

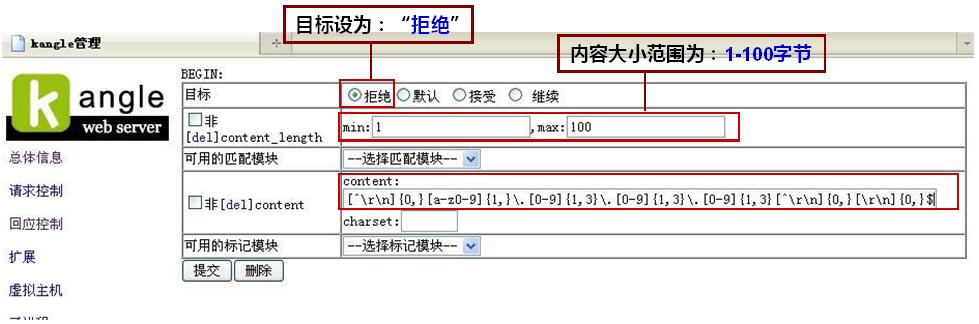

出现如下界面:

目标设为:“拒绝”

内容大小为:“1--100字节”

内容:

^[^\r\n]{0,}[a-z0-9]{1,}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}[^\r\n]{0,}[\r\n]{0,}$

参考来源[ ]

- http://www.kanglesoft.com/bbs/thread-49-1-1.html

- http://www.kanglesoft.com/bbs/thread-48-1-1.html

- http://www.kanglesoft.com/bbs/thread-47-1-1.html

- http://www.kanglesoft.com/bbs/thread-56-1-1.html

Kangle使用手册导航 | ||||||

|---|---|---|---|---|---|---|

|