挖矿病毒(Cryptojacking Malware)是一种恶意软件,它在未经授权的情况下劫持受害者的计算资源(CPU、GPU,甚至内存)来挖掘加密货币。入侵途径有漏洞利用、弱密码爆破、恶意软件包/镜像和供应链攻击等几类。与勒索软件不同,它的目标是长期、隐蔽地寄生,而不是立即破坏。

一、挖矿病毒的目标网站

之所以服务器成为挖矿病毒的首要目标是因为服务器具备挖矿条件:

1、强大的计算资源:服务器通常配备高性能CPU和多核处理器

2、持续运行:7×24小时不间断工作,适合长期挖矿

3、网络稳定:企业级网络连接,确保挖矿程序稳定上报

4、隐蔽性强:在众多业务进程中难以被发现

二、挖矿病毒的典型特征

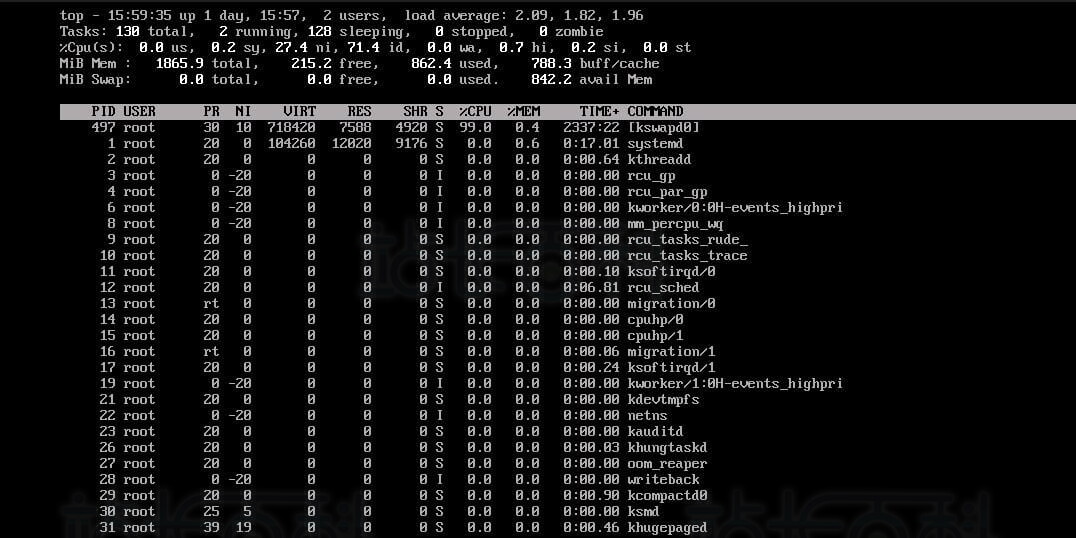

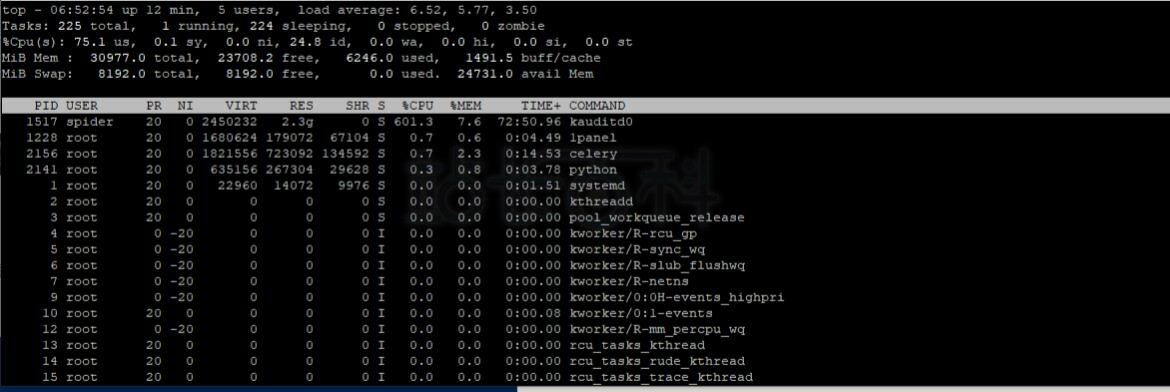

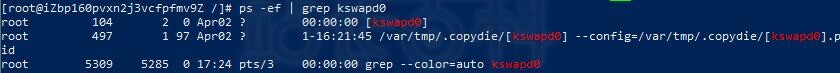

如下两个例图就是挖矿病毒的典型特征:

三、Linux服务器中招挖矿病毒后的应对方法

这些进程一直在变化主要是由于kswapd0进程在作怪,占据了99%以上的CUP,查找资料后,发现它就是挖矿进程。针对这种情况,应该作如下处理:

1、排查kswapd0进程

执行命令netstat -antlp | grep kswapd0 查询该进程的网络信息:#netstat -antlp | grep IP

发现只有这一个进程(可能还会有其他进程)

2、查找进程的详细信息

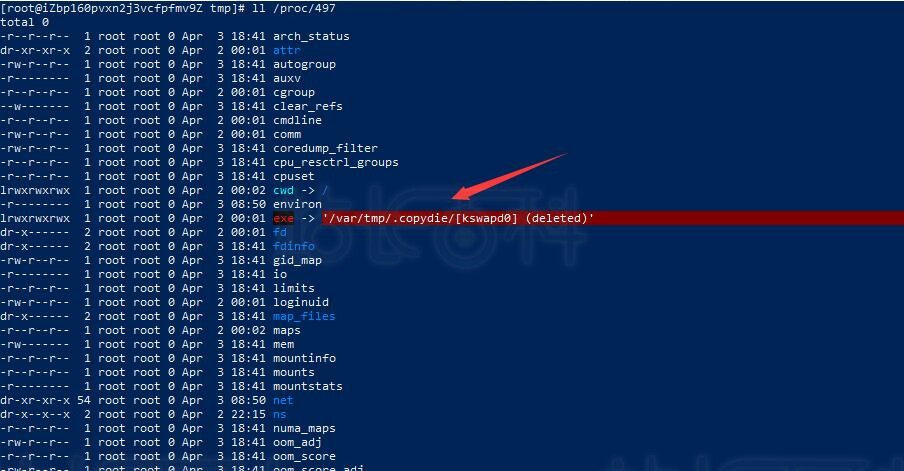

我们来到/proc/目录下查找对应的pid号,即/proc/497。可以在这目录下找到kswapd0进程的详细信息。

#ll /proc/497

3、查看进程的工作空间

#ps -ef | grep kswapd0

执行完后可以看到进程的pid以及进程相关文件的位置。

4、切换到木马程序目录并删除

#rm -rf /var/tmp/.copydie

5、清理定时任务

crontab -l

crontab -e

清除后将定时任务里的相关文件都清理干净,若有其他用户,将其他用户的定时任务也清理。

6,杀掉kswapd0进程

最好把木马程序和定时任务都清理完了再杀掉,否则还会自动重启。

#kill -9 kswapd0进程的PID

最后还需要对服务器整体排查,删除所有植入的挖矿代码文件,持续观察,确保没有新的挖矿进程再次悄悄运行。

四、如何有效预防挖矿病毒攻击

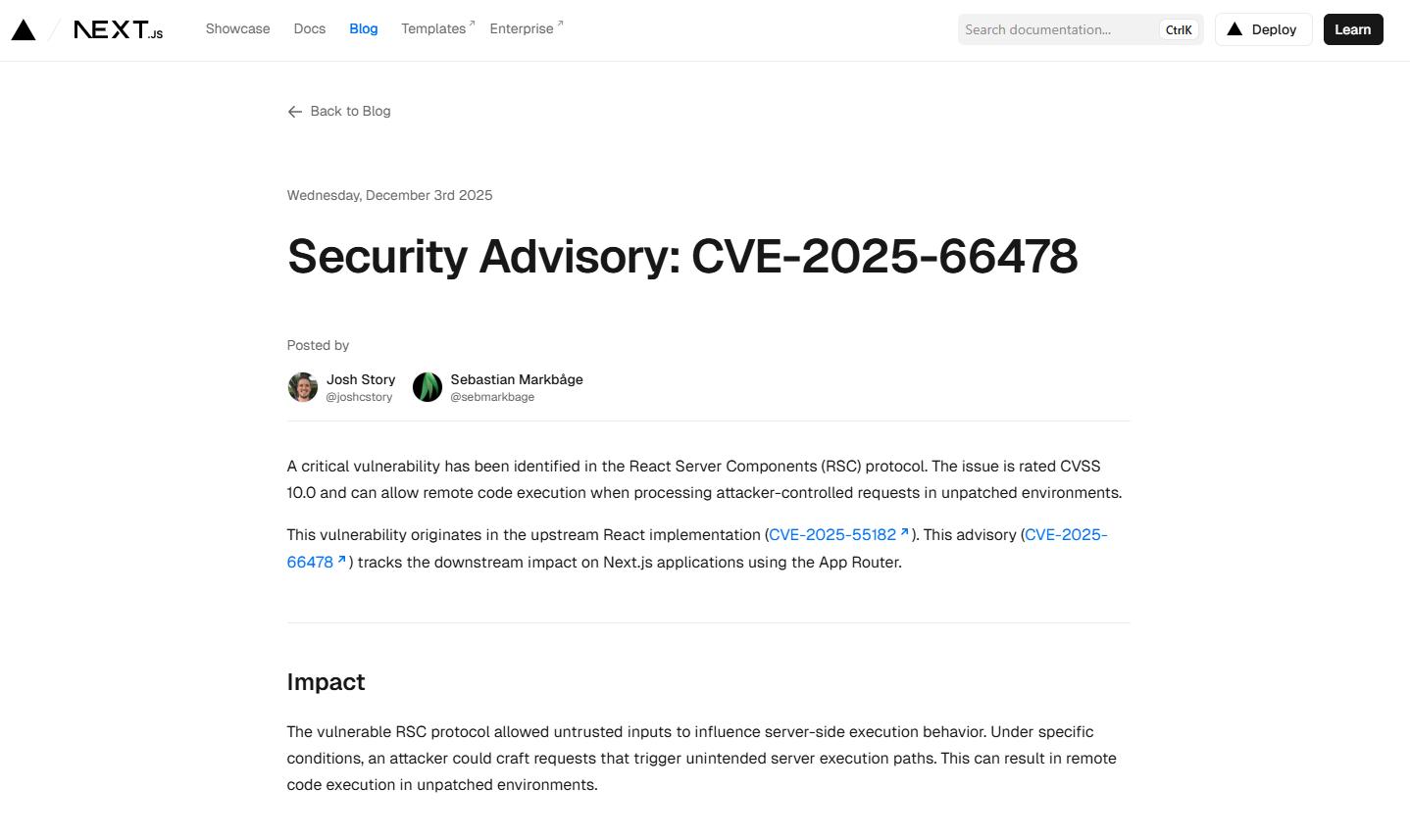

1、及时更新系统和软件,针对已知漏洞进行修补。

2、安装并保持防病毒软件和反恶意软件工具的实时保护。

3、使用网络防火墙、入侵防御系统(IPS)等网络安全措施。

4、限制用户权限,防止未授权的程序安装和执行,启用安全配置如应用程序白名单。

-

广告合作

-

QQ群号:4114653